Реферат: Інформаційна безпека в Intranet

Відзначимо, що бороти з погрозами, властивому мережному середовищу, засобами універсальних операційних систем не представляється можливим. Універсальна ОС - це величезна програма, що напевно містить, крім явних помилок, деякі особливості, що можуть бути використані для одержання нелегальних привілеїв. Сучасна технологія програмування не дозволяє зробити настільки великі програми безпечними. Крім того, адміністратор, що має справу зі складною системою, далеко не завжди в стані врахувати всі наслідки вироблених змін (як і лікар, що не відає всіх побічних впливів лік, що рекомендуються,). Нарешті, в універсальної системі пролому в безпеці постійно створюються самими користувачами (слабкі і/чи рідко змінювані паролі, невдало встановлені права доступу, залишений без догляду термінал і т.п.).

Як указувалося вище, єдиний перспективний шлях зв'язаний з розробкою спеціалізованих захисних засобів, що у силу своєї простоти допускають формальну чи неформальну верифікацію. Міжмережевий екран саме і є таким засобом, що допускає подальшу декомпозицію, зв'язану з обслуговуванням різних мережних протоколів.

Міжмережевий екран - це напівпроникна мембрана, що розташовується між що захищається (внутрішньої) мережею і зовнішнім середовищем (зовнішніми чи мережами іншими сегментами корпоративної мережі) і контролює всі інформаційні потоки у внутрішню мережу і з її (Рис. 2.3.1). Контроль інформаційних потоків складається в їхній фільтрації, тобто у вибірковому пропущенні через екран, можливо, з виконанням деяких перетворень і повідомленням відправника про те, що його даним у пропуску відмовлено. Фільтрація здійснюється на основі набору правил, попередньо завантажених в екран і мережні аспекти, що є вираженням, політики безпеки організації.

Малюнок 2.3.1

Малюнок 2.3.1 Міжмережевий екран як засіб контролю інформаційних потоків.

Доцільно розділити випадки, коли екран установлюється на границі з зовнішньої (звичайно загальнодоступної) чи мережею на границі між сегментами однієї корпоративної мережі. Відповідно, ми буде говорити про зовнішньому і внутрішньому міжмережевих екрани.

Як правило, при спілкуванні з зовнішніми мережами використовується виняткове сімейство протоколів TCP/IP. Тому зовнішній міжмережевий екран повинний враховувати специфіку цих протоколів. Для внутрішніх екранів ситуація складніше, тут варто брати до уваги крім TCP/IP принаймні протоколи SPX/IPX, застосовувані в мережах Novell NetWare.

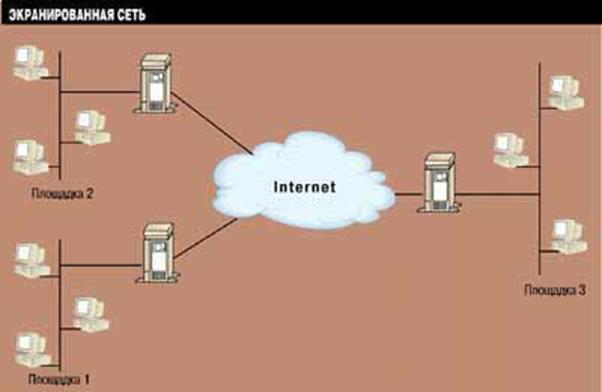

Ситуації, коли корпоративна мережа містить лише один зовнішній канал, є, скоріше, виключенням, чим правилом. Навпроти, типова ситуація, при якій корпоративна мережа складається з декількох територіально рознесених сегментів, кожний з який підключений до мережі загального користування (Рис. 2.3.2). У цьому випадку кожне підключення повинне захищатися своїм екраном. Точніше кажучи, можна вважати, що корпоративний зовнішній міжмережевий екран є складеним, і потрібно вирішувати задачу погодженого адміністрування (керування й аудита) усіх компонентів.

Малюнок 2.3.2

Малюнок 2.3.2 Екранування корпоративної мережі, що складає з декількох територіально рознесених сегментів, кожний з який підключений до мережі загального користування.

При розгляді будь-якого питання, що стосується мережних технологій, основою служить еталонна модель ISO/OSI. Міжмережеві екрани також доцільно класифікувати по тому, на якому рівні виробляється фільтрація - канальному, мережному, транспортному чи прикладному. Відповідно, можна говорити про концентратори, що екранують, (рівень 2), маршрутизаторах (рівень 3), про транспортне екранування (рівень 4) і про прикладні екрани (рівень 7). Існують також комплексні екрани, що аналізують інформацію на декількох рівнях.

У даній роботі ми не будемо розглядати концентратори, що екранують, оскільки концептуально вони мало відрізняються від маршрутизаторів, що екранують.

При ухваленні рішення “пропустити/не пропустити”, міжмережеві екрани можуть використовувати не тільки інформацію, що міститься у фільтруючих потоках, але і дані, отримані з оточення, наприклад поточний час.

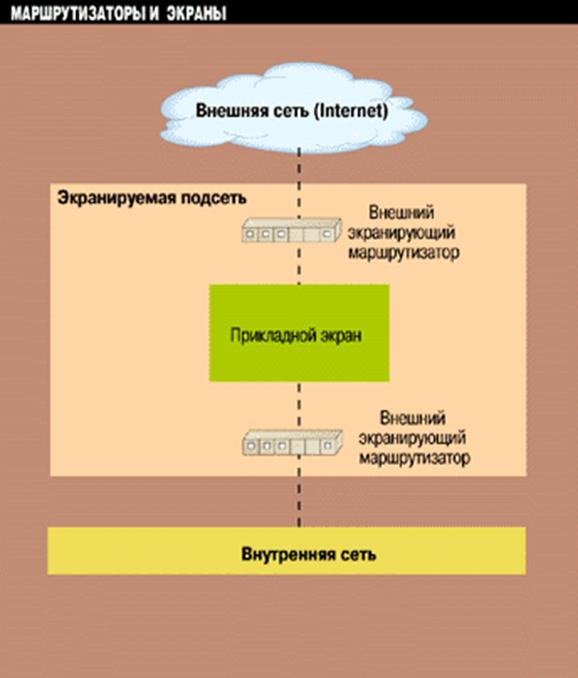

Таким чином, можливості міжмережевого екрана безпосередньо визначаються тим, яка інформація може використовуватися в правилах фільтрації і яка може бути потужність наборів правил. Узагалі говорячи, чим вище рівень у моделі ISO/OSI, на якому функціонує екран, тим більше змістовна інформація йому доступна і, отже, тим тонше і надійніше екран може бути сконфігурований. У той же час фільтрація на кожнім з перерахованих вище рівнів має свої достоїнства, такими як дешевина, висока чи ефективність прозорість для користувачів. У силу цієї, а також деяких інших причин, у більшості випадків використовуються змішані конфігурації, у яких об'єднані різнотипні екрани. Найбільш типовим є сполучення маршрутизаторів, що екранують, і прикладного екрана (Рис. 2.3.3).

Приведена конфігурація називається що екранує під сіткою. Як правило, сервіси, що організація надає для зовнішнього застосування (наприклад “представницький” Web-сервер), доцільно виносити саме в що екранує під сіть.

Крім виразних можливостей і припустимої кількості правил якість міжмережевого екрана визначається ще двома дуже важливими характеристиками - простотою застосування і власною захищеністю. У плані простоти використання першорядне значення мають наочний інтерфейс при завданні правил фільтрації і можливість централізованого адміністрування складених конфігурацій. У свою чергу, в останньому аспекті хотілося б виділити кошти централізованого завантаження правил фільтрації і перевірки набору правил на несуперечність. Важливий і централізований збір і аналіз реєстраційної інформації, а також одержання сигналів про спроби виконання дій, заборонених політикою безпеки.

Власна захищеність міжмережевого екрана забезпечується тими ж засобами, що і захищеність універсальних систем. При виконанні централізованого адміністрування варто ще подбати про захист інформації від пасивного й активного прослуховування мережі, тобто забезпечити її (інформації) цілісність і конфіденційність.

Малюнок 2.3.3

Малюнок 2.3.3 Сполучення маршрутизаторів, що екранують, і прикладного екрана.

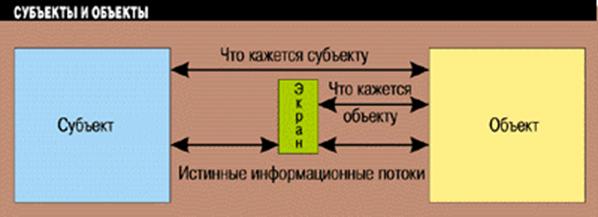

Хотілося б підкреслити, що природа екранування (фільтрації), як механізму безпеки, дуже глибока. Крім блокування потоків даних, що порушують політику безпеки, міжмережевий екран може ховати інформацію про мережу, що захищається, тим самим утрудняючи дії потенційних зловмисників. Так, прикладний екран може здійснювати дії від імені суб'єктів внутрішньої мережі, у результаті чого з зовнішньої мережі здається, що має місце взаємодія виняткова з міжмережевим екраном (Мал. 2.3.4). При такому підході топологія внутрішньої мережі схована від зовнішніх користувачів, тому задача зловмисника істотно ускладнюється.

Малюнок 2.3.4

Малюнок 2.3.4 Правдиві й удавані інформаційні потоки.

Більш загальним методом приховання інформації про топологію мережі, що захищається, є трансляція “внутрішніх” мережних адрес, що попутно вирішує проблему розширення адресного простору, виділеного організації.

Обмежуючий інтерфейс також можна розглядати як різновид екранування. На невидимий об'єкт важко нападати, особливо за допомогою фіксованого набору засобів. У цьому змісті Web-інтерфейс має природний захист, особливо в тому випадку, коли гіпертекстові документи формуються динамічно. Кожний бачить лише те, що йому покладене.

Роль Web-сервісу, що екранує, наочно виявляється і тоді, коли цей сервіс здійснює посередницькі (точніше, що інтегрують) функції при доступі до інших ресурсів, зокрема таблицям бази даних. Тут не тільки контролюються потоки запитів, але і ховається реальна організація баз даних.

БЕЗПЕКА ПРОГРАМНОГО СЕРЕДОВИЩА

Ідея мереж з так називаними активними агентами, коли між комп'ютерами передаються не тільки пасивні, але й активні виконував дані (тобто програми), зрозуміло, не нова. Спочатку ціль полягала в тому, щоб зменшити мережний трафік, виконуючи основну частину обробки там, де розташовуються дані (наближення програм до даних). На практиці це означало переміщення програм на сервери. Класичний приклад реалізації подібного підходу - це збережені процедури в СУБД.

Для Web-серверів аналогом збережених процедур є програми, що обслуговують загальний шлюзовий інтерфейс (Common Gateway Interface - CGI).

CGI-процедури розташовуються на серверах і звичайно використовуються для динамічного породження HTML-документів. Політика безпеки організації і процедурних мір повинні визначати, хто має право поміщати на сервер CGI-процедури. Твердий контроль тут необхідний, оскільки виконання сервером некоректної програми може привести до як завгодно важких наслідків. Розумна міра технічного характеру складається в мінімізації привілеїв користувача, від імені якого виконується Web-сервер.

У технології Intranet, якщо піклуватися про якість і виразну силу користувальницького інтерфейсу, виникає нестаток у переміщенні програм з Web-серверів на клієнтські комп'ютери - для створення анімації, виконання семантичного контролю при введенні даних і т.д. Узагалі, активні агенти - невід'ємна частина технології Intranet.

У якому би напрямку ні переміщалися програми по мережі, ці дії становлять підвищену небезпеку, тому що програма, отримана з ненадійного джерела, може містити ненавмисно внесені чи помилки цілеспрямовано створений злобливий код. Така програма потенційно загрожує всім основним аспектам інформаційної безпеки: